「2要素認証を設定したら安心」ではない 拡大するインフォスティーラーの脅威

証券会社の口座が不正ログインの被害に遭い、保有株式が勝手に売買される証券口座乗っ取り事件が発生して半年以上が経ち、証券各社が2要素認証を義務化し始めたことで被害は減少し始めた。

ただ、2025年7月になっても5社の証券会社で970件の不正アクセスが発生。被害額は7月だけで約460億円と、2025年1月の2.8億円の被害額に対して、まだ多額の被害が存在している。

とはいえ、ピークの4月や5月に比べると、それぞれ2,900億円、2,100億円という被害だったことから、2要素認証の効果が現れているとみられる。それでも被害が減らない理由の1つと目されているのがマルウェアの存在だ。

証券口座乗っ取りに繋がるマルウェア「インフォスティーラー」に関して、SBテクノロジーが解説した。

SBテクノロジーのSOC(Security Operation Center)では、2024年6月から2025年6月の1年間で、インフォスティーラーの疑いがある検知数が3倍以上に増加した。攻撃を解析して被害企業などに通報した中で、インフォスティーラーの割合は直近1年間で19%となり、その前年の5%から大幅に拡大したという。

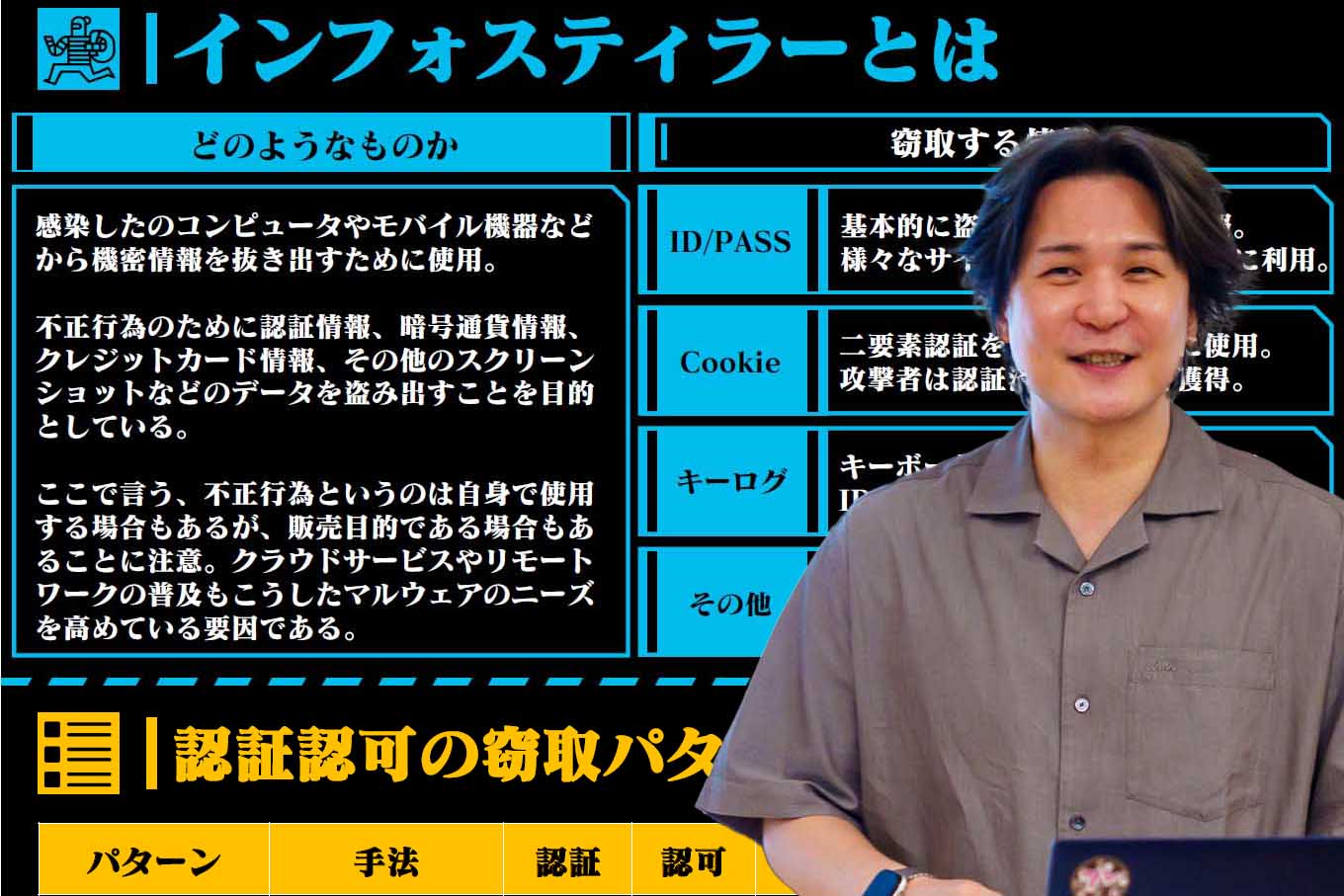

急拡大しているインフォスティーラーは、情報窃取型マルウェアとされ、認証情報、認可情報などの機密情報を窃取することが目的となる。こうした認証・認可情報を盗む攻撃は、これまでもフィッシング詐欺などがあり、証券口座乗っ取りでも多用されているとみられる。

フィッシング詐欺の場合は認証情報(IDやパスワード)を盗むが、AiTM(中間者攻撃)ではプロキシ型の中継によってセッションクッキー(認可情報)の窃取もできる。マルウェアの場合、キーロガーでは認証時のキーボード入力を盗むため認証情報を窃取でき、インフォスティーラーはさらに認可情報も窃取できる。

こうした認証だけでなく認可情報も盗まれると、多要素認証を使っていても不正にログインされてしまう。メールやSMS、アプリを使ったワンタイムパスワードがあっても不正ログインされてしまう。特にインフォスティーラーでは、ハードウェアや電子証明書を使った多要素認証さえも通過できてしまうため、危険性が高い。

さらに感染したデバイス内にあるクレジットカードや暗号資産関連など、幅広く情報が盗まれてしまう。ただ、認証・認可情報が盗まれることでどんなオンラインサービスでもログインされてしまい、被害が拡大する危険性がある。

SBテクノロジーの辻伸弘氏は、「認可の窃取は、脅威があまり多くの人に理解されていない」と警鐘を鳴らす。

辻氏によれば、インフォスティーラーは開発者がいて、それをさらに拡散する人が別にいて、MaaS(Malware as a Service)と呼ばれる形で提供されているそうだ。サブスクリプション型でインフォスティーラーをカスタマイズして利用できるようになっていて、例えば「安めだと7日間で130ドルぐらいから、高いものだと250ドルぐらいから、1カ月だと580~600ドル」(辻氏)などといった料金体系になっているという。

窃取された情報は、さらにダークウェブのマーケットプレイスやTelegramなどで販売される。特定のドメインのアカウントID、パスワード、セッションクッキー(認可情報)が、例えば1アカウント10ドルといった金額で販売されているそうだ。辻氏は、あるマーケットプレイスで日本の証券会社などのアカウントが販売されていることを示し、こうした情報を悪用して乗っ取りが行なわれている可能性を示唆した。

ただ、インフォスティーラーの被害がどの程度発生しているか、「事例がこれといってないのが非常に大きなポイント」と辻氏は指摘する。マーケットで販売されていることから、被害者は存在すると推測できるが、実際にどこが感染しているのか、事例が出てこないというのが特徴なのだという。

例えば企業であれば、社員でもリモート勤務もあり、委託先、委託元と様々な人が関与しており、VPNでアクセスしている場合もある。そしてVPNが突破されて攻撃された場合の状況を確認すると、VPNの長いパスワードを一発で通過したログが残っていることがあるという。パスワードが漏えいしている、つまりインフォスティーラーに感染したPCなどから盗まれた可能性があるが、その時にはインフォスティーラーは消滅して証拠が残っていない、といったこともあって、なかなか確認が難しいのだという。

インフォスティーラーは日本の証券口座乗っ取りのためのマルウェアではないため、世界中で被害が広がっている。

2025年5月21日にはユーロポールとインターポールが、インフォスティーラーの一種である「Lumma Stealer」に対してテイクダウン措置を実施。ドメインの使用停止やMicrosoftによる無害なサーバーへの誘導(シンクホール)などの対処も行なわれた。

これによって一時的には被害件数が減少。販売されている認証情報の件数が激減して403件になったものの、その後は26万件以上へと大幅に回復したことで、完全に根絶できてはいないのが現状。辻氏は、「開発者本人が捕まらない限りは続いていく。ランサムウェアと同じような道をたどっていて、根絶は難しい」と指摘している。

インフォスティーラーの侵入経路について、SBテクノロジーのSOC セキュリティアナリスト鈴木雅人氏はメール・チャットとWeb経由の2つに大別されると説明する。メールの場合は添付ファイルを実行したり、記載されたURLにアクセスしてファイルをダウンロードして実行したりすると感染する。

Webサイトの場合もアプリ、検索、広告などを悪用するなどして偽サイトに誘導してファイルをダウンロードさせて実行することで感染する。基本的に「何もせずにいつの間にか感染している」ということはないので、何らかのファイルを実行していることになる。

もう1つの感染経路として、「ClickFix」と呼ばれる手法もある。これは、攻撃者が用意した偽サイトにアクセスすると、「ロボットかどうか」を確認するなどのCAPTCHA認証が表示され、確認のために「Win+R」→「Ctrl+V」の操作をして実行する、という指令が表示される。

これは、Windows標準の「ファイル名を指定して実行」機能を起動し、あらかじめクリップボードにコピーしたコマンドを貼り付けて実行させる、という手法だ。これによって指定サイトへのアクセス、ファイルのダウンロードが行なわれ、インフォスティーラーに感染してしまう。

CAPTCHA認証が頻繁に表示されるようになり、一般ユーザーが惰性で指示に従うようになったことで、深く考えずに実行してしまうのではないか、と鈴木氏は推測。「ファイル名を指定して実行」機能を一般ユーザーはよく理解していないという点もあるだろう。

他にも、偽のドライバソフトウェアを配布してインストールさせたり、正規ソフトウェアの一部を書き換えて配布したり、ブラウザ拡張機能の開発者アカウントを乗っ取って改ざんするなどといった攻撃も確認されている。

こうした攻撃への対策として鈴木氏は、事業者向けにはネットワークセキュリティ機器の導入や不必要な機能の無効化、従業員教育などを挙げ、さらにブラウザの認証情報を盗むことから、外部のパスワードマネージャーを利用するなどの対策も紹介する。

また、パスキーは、正規のドメインでのみ認証が実行される仕組みのため、フィッシング詐欺への耐性は強いものの、認可情報の窃取に関しては依然として危険性が存在。Windows Defenderのようなウイルス対策ソフトも、MaaSで簡単に作成できるインフォスティーラーに対応し切れておらず、これは過去にもEmotetで同様だったと辻氏は説明する。

SBテクノロジーでは、こうしたインフォスティーラーの現状について、単独での対策ではなく多層的な防御が必要だとしており、ユーザーとしても、例えば証券口座の乗っ取りについても、2要素認証を設定したから安心ではないので、不審なファイルやリンクのクリック、コマンドの実行などに注意をしつつ、継続した注意が必要だろう。